En este post resumo los pasos a seguir para configurar la autenticación de usuarios, mediante certificado y/o doble autenticacióm con certificado y usuario y contraseña para VPN de acceso remoto; ya sea para usuarios internos o de Active Directory (con pequeños cambios sirve para LDAP).

TDC / TOC

Integrar la autenticación con Microsoft Active Directory

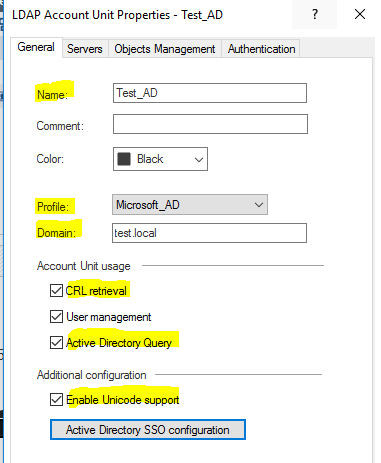

Integrar Checkpoint con Active Directory

-

- Botón derecho y New>LDAP Account Unit

-

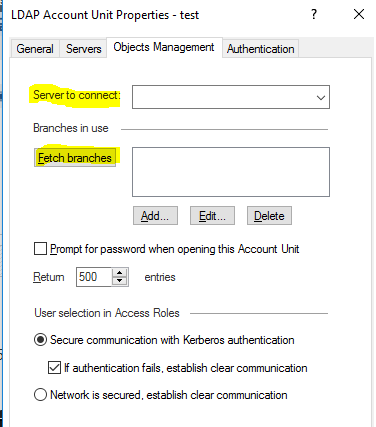

-

-

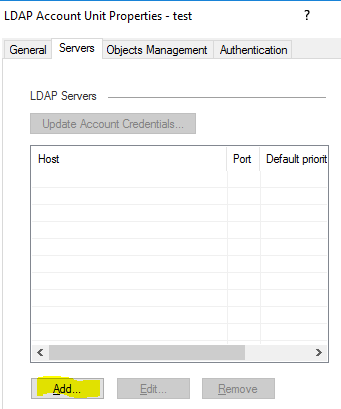

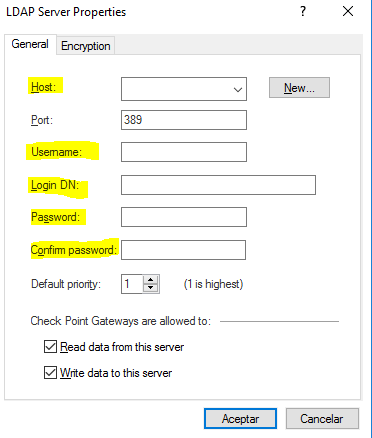

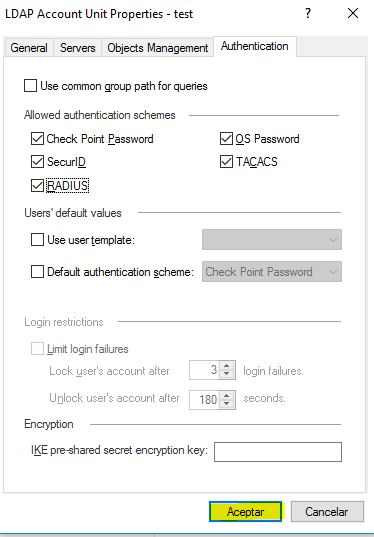

- Si se require configurar el cifrado en la pestaña “Encryption”

- Repetir los pasos 6,7 y 8 para cada controlador de dominio del dominio, establecer la prioridad según la distancia del controlador, o cualquier otra razón para priorizar un servidor frente al resto, en caso contrario dejar todos igual.

-

-

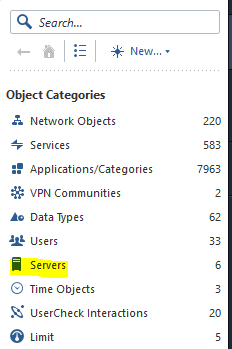

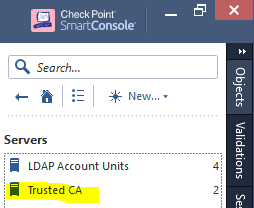

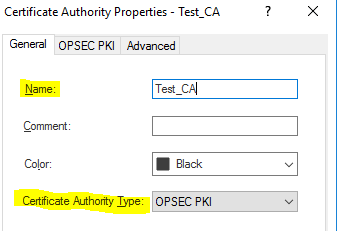

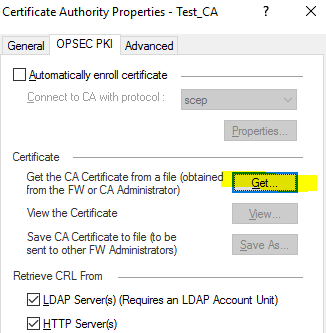

Agregar la CA del AD como CA de confianza

-

-

- Botón derecho y New>Trusted CA

-

-

- Pulsar sobre aceptar

Configurar la VPN para utilizar certificados

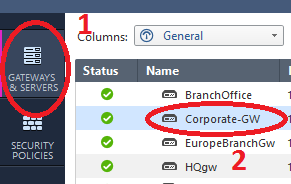

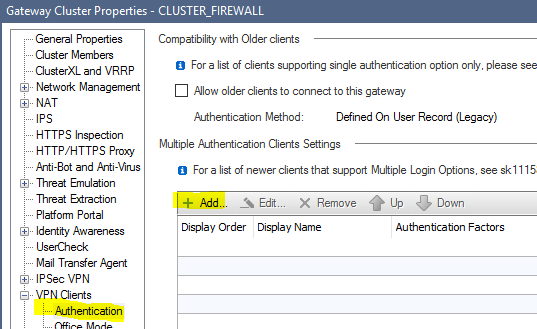

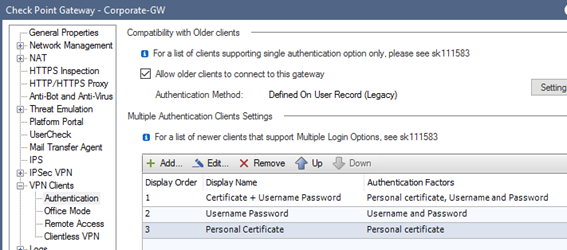

Configuración del Gateway

-

-

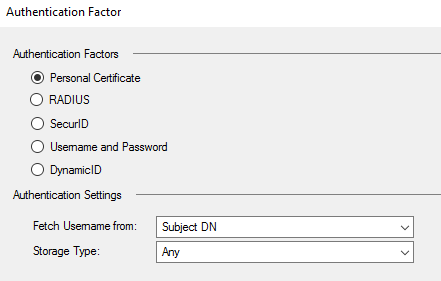

- Pusar sobre el botón New

-

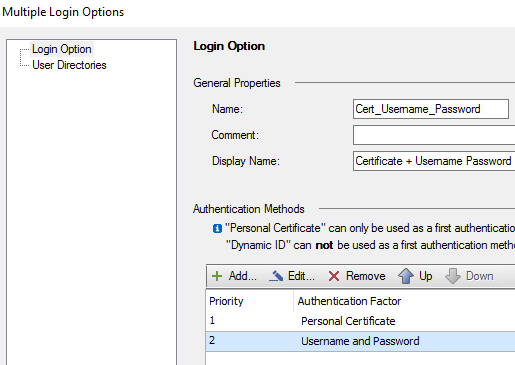

- También se pueden crear combinaciones de inicio de sesión, por ejemplo certificado y usuario y contraseña

- También se pueden ofrecer varias alternativas y que el cliente elija cuál utilizar

-

- Instalar política al GW

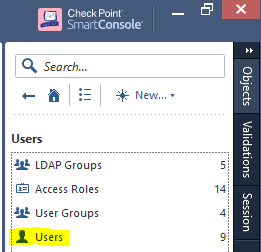

Generar certificados para usuarios locales

-

-

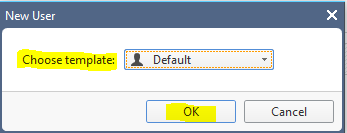

- Botón derecho New>User

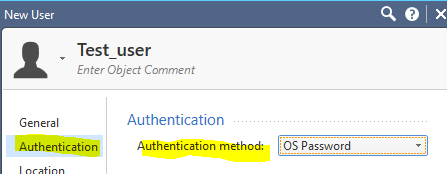

-

-

-

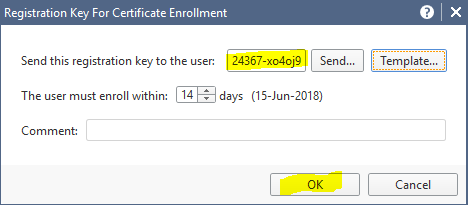

- Cópia la clave generada y pulsa OK

-

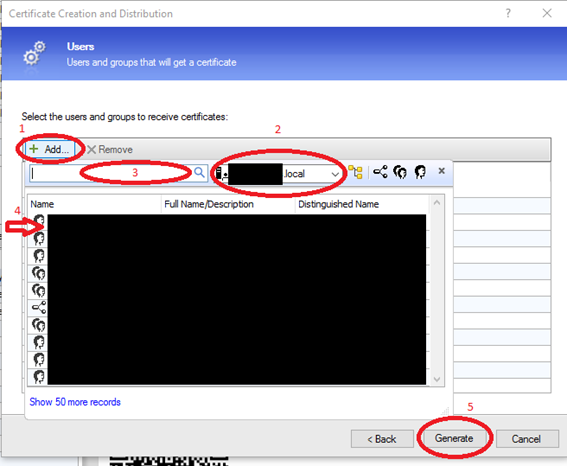

Generar certificados para usuarios del AD

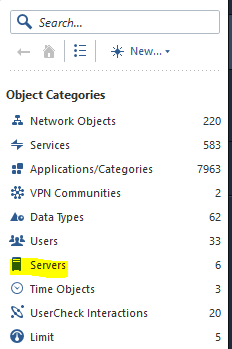

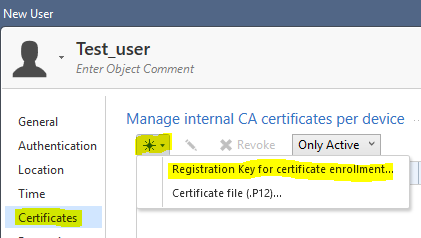

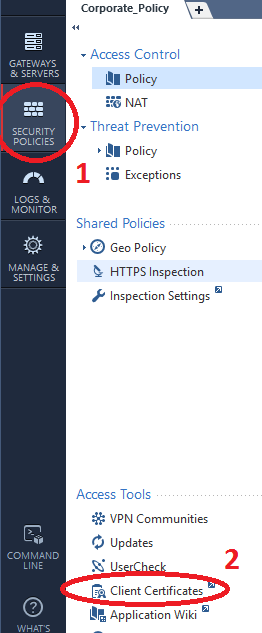

Desde la SmartConsole

-

-

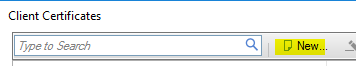

-

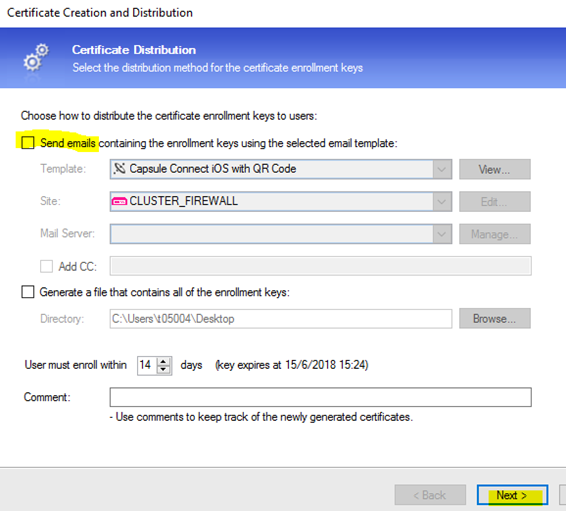

-

-

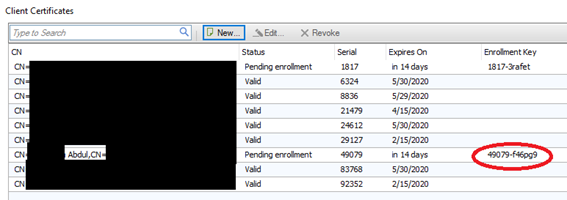

- Copia la clave de registro para el nuevo certificado

-

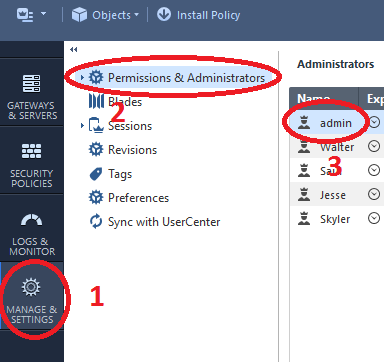

Desde la ICA (Internal Certification Authority)

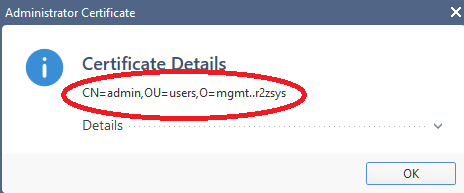

- Localizar el DN de al menos un usuario administrador del SMS (Security Management Server)

-

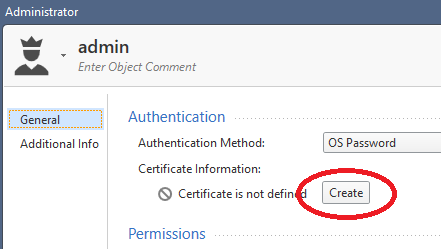

- Crear un certificado

-

- Descarga el archivo en formato p12

- Mostrar los detalles del certificado

-

- Copiar el DN completo, no se puede seleccionar así que a mano

-

- SSH al SMS y ejecutar:

-

cpca_client set_mgmt_tool on -a CN=admin,OU=users,O=mgmt.r2sys

-

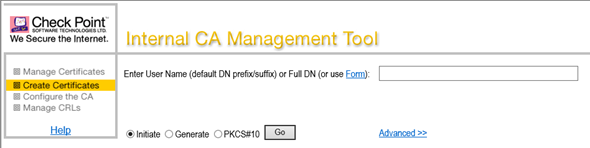

- Gestión de certificados en la ICA

- Para poder acceder a la ICA primero hay que instalar el certificado descargado en el repositorio de Window, hacer doble click y seguir los pasos por defecto del asistente

- Una vez instalado el certificado abrir la url https://<SMSIP>: 18265

- Abrir la opción “Create Certificates”

-

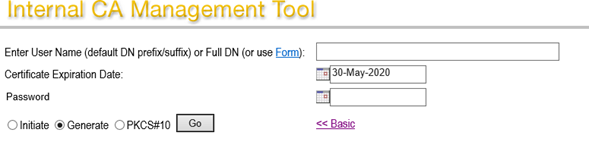

- En el campo “Enter User Name” insertar el DN completo del usuario, en Windows es el campo Sujeto de los detalles del certificado

- Seleccionar la opción Advanced, la opción Generate, la fecha de expiración (no superior a diez años), la contraseña de exportación y el botón Go

-

- Con esto se descargará el certificado en formato .p12

Instalar el certificado en la máquina cliente

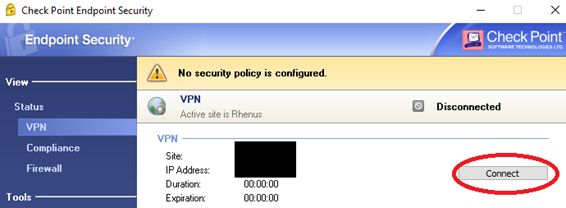

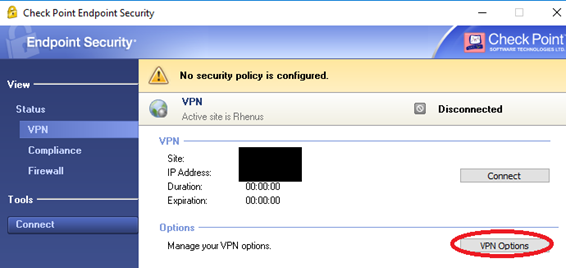

- Abrir el cliente VPN y conectar a la VPN, la conexión fallará pero descargará las formas aceptadas para hacer login, en este caso mediante Certificado

-

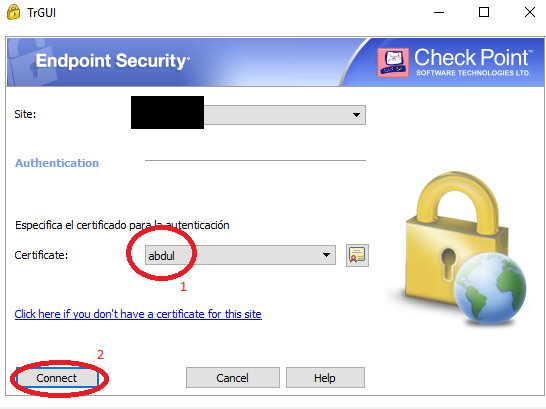

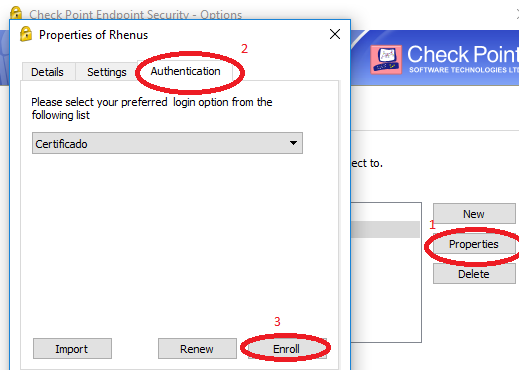

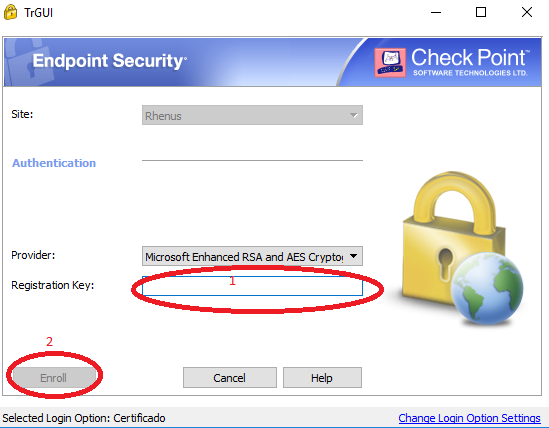

Instalar certificado mediante clave de registro de certificado

-

-

- Sigue los pasos, una vez Inscrito al certificado, ya puedes conectar a la VPN

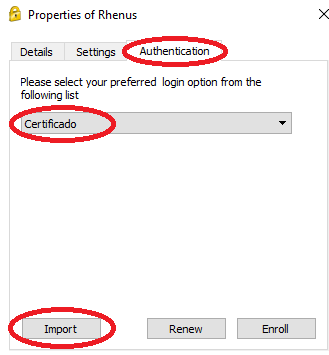

Mediante archivo de certificado .p12

-

- Seleccionar el archivo p12 descargado y seguir los pasos del asistente de windows sin cambiar ninguna opción. Una vez importado el certificado ya puedes conectar a la VPN