En este post voy a ir incluyendo cosas que deben mejorar en Cisco Firepower, que hay…

1-Incluir un checkbox para marcar/desmarcar todas las opciones en system>Tools>import/export / Add a checkbox to check/uncheck all options in system>Tools>Import/export page

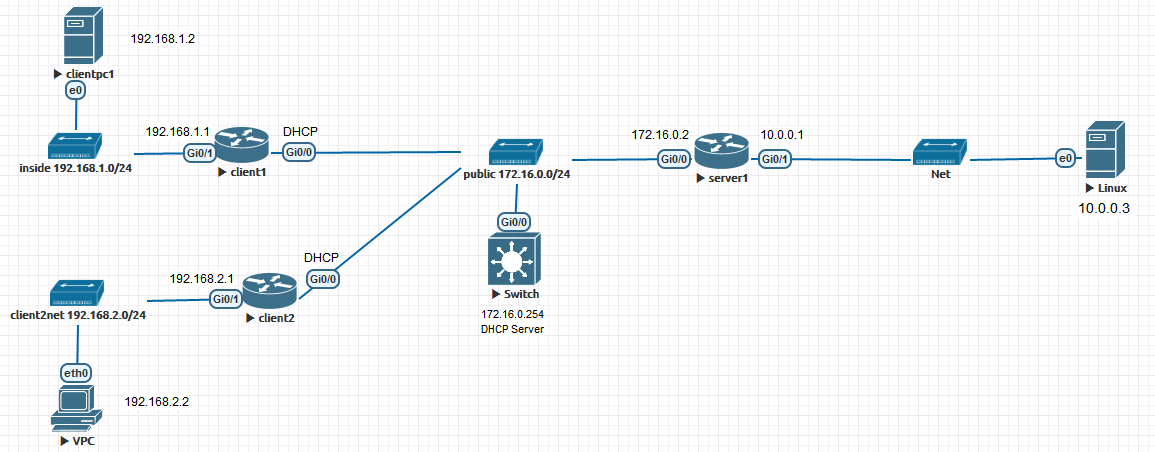

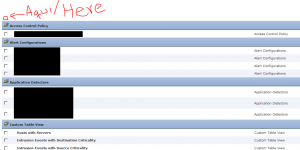

2-Ampliar el espacio para ver las ACEs en Access Conprol Policy / Improve space to see ACEs in Access Control Policy.

2-Ampliar el espacio para ver las ACEs en Access Conprol Policy / Improve space to see ACEs in Access Control Policy.

El espacio utilizado por: 1 es contenido estático, 3 es contenido estático vacío y 2 es el utilizado por el contenido que nos interesa. La suma de 1 y 3 equivale al 40,5% del total, que se utiliza con contenido inútil para la tarea de editar políticas. Sin embargo el contenido útil es de 30,2 % que según los objetos que tengas en la regla tan solo permite ver una o dos reglas, esto es bastante engorroso a la hora de moverte por la ACL. La propuesta sería añadir un botón para maximizar/minimizar la capa que muestra las ACE, permitiendo de esta manera utilizar todo el espacio del contenido estático pasando del 30% al 70% del espacio útil.

The space used by: 1 is static content, 3 is empty static content and 2 is the useful space. The sum of 1 and 3 is the 40,3 percent of the total space, and it’s used to show static useless content. Instead the useful content is only the 30,2 %, depending on the number of object of the rule it allows you to see only 1 or 2 rules, this is very annoing when you need to navigate through the ACL. A possible solution is to add a button to allow you to maximize/minimize the ACE layer, that will increase the useful space from 30% to 70%.

3-Mejorar la búsqueda de reglas (ACE) en la pantalla de edición de una ACL / Improve the search of rules (ACE) in the ACL edition screen

Parece mentira que en pleno siglo 21 se desarrolle una función de búsqueda tan limitada y engorrosa, las funciones de búsqueda en general son bastante pobres, siguiendo filosofías de los 90 principios de los 2000. En este caso en concreto observo las siguientes limitaciones:

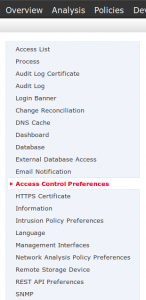

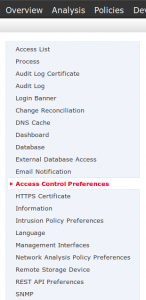

4 -Ordenar el menú de secciones de System>Configuration de forma alfabética / Sort alphabetically the sections’ menu in System>Configurations:

5-Access-list:

5.0- Agregar el número de veces que se ha utilizado una regla. / Add hit count to the rules.

5.1- Búsquedas/Search:

Al realizar una búsqueda, no es necesario ver todas las reglas, me gusta más (y esto es una preferencia personal) filtrar las reglas y mostrar solo las que coinciden con la búsqueda / Show only rules that match search criteria (this a personal choice).

5.2- Usar los tooltips de forma más útil / Use tooltips in a more useful way:

Al situar el puntero sobre un grupo, mostrar los objetos que contiene el grupo, en lugar del número total de objetos, que de poco sirve cuando estás estudiando una regla. De hecho debería ser una capa con scrollbar para poder mostrar grupos grandes Esto es especialmente importante ya que la única manera de ver el contenido de un grupo es abrir el objeto en sí, y es muy engorroso. / At mouse over a group object, show the elements of the group, instead of the number of elements, which gives you non relevant information when you are trying to figure the sense of a rule. In fact it should be a layer with ability to scroll the content, being able to show large groups. This is an important feature, because the only way to know the elements of a group is opening the object itself and that’s annoying.

5.3- Situar el foco del teclado al editar una regla / Set the keboard focus when edit a rule:

Al abrir una regla en edición, situar el foco del teclado en el primer campo de búsqueda de elementos que pertoque, según la pestaña abierta, de forma que si solo hay un elemento, se puede proceder a buscar directamente y si hay más de uno, se puede mover con el tabulador rápidamente. / Set the keyboard focus to the first search field of the opened section, whe opening a rule in edit mode. If there is only one type of element to search you can search directly, and if more than one, you can move easily with tab key.

5.4- Capturar la combinación de teclas control+F para situar el teclado en el campo de búsqueda, en lugar de abrir la búsqueda del navegador. / Capture control+F shortcut to put the keyboard focus on the search field, instead of opening the browser’s search.

6 Objetos / Objects:

6.1- Permitir eliminar objetos mediante la tecla supr. / Allow to remove objects by key supr.

6.2- Permitir la búsquda de objetos no utilizados. / Allow to search unused objects.